C2i

Certificat Informatique et Internet

Bref, je passe mon C2i

Objectifs pédagogiques

C2i : Certificat Informatique et Internet

- Suites bureautiques

- Sécurité informatique

- Technologie web

- Droits & Licences d’utilisations

- Vie privée & e-réputation

Le programme aborde l’utilisation avancée des suites bureautiques (traitement de texte, tableur et présentation), les bons usages du numérique (sécurité, technologie web, droit d’auteur, etc.) et une sensibilisation sur la maitrise de sa e-réputation et la protection de la vie privée.

Ressources créées dans le cadre des TD de l’université de Nantes (Sciences et Techniques / Psychologie) et réutilisées pour les TD de Paris Diderot (SCRIPT), Paris Nanterre (Droit et Science Politique), Paris SUD (IUT dOrsay, Dep. informatique).

Bref, je passe mon C2i

C2i

Certificat Informatique et Internet

Certification française attestant la maîtrise des outils informatiques et réseaux. (sur votre CV -> Niveau informatique : C2i)

20 compétences réparties dans 5 domaines.

Évaluation

Partie pratique

- Participation et validation des champs de compétences à chaque TP.

- Il est nécessaire d’avoir validé la totalité des compétences.

- Un domaine validé reste validé pour l’année suivante.

Partie théorique

- 1 QCM de 60 questions à répondre en 45 minutes.

- Le questionnaire comporte 12 questions par domaine de compétences.

- Il est nécessaire d’obtenir au moins 60% de reussite avec au moins 50% pour chaque domaine.

Apprendre et réviser

- Cours détaillés (1pdf/odt par domaine) – par Nathalie Denos et Karine Silini

- QCM auto-corriger + tutoriels vidéos (Épreuve théorique et pratique avec lien vers le cours en cas d’erreur)

- Se positionner au QCM

Application Mobile

Banque d’images libres

- pixabay.com : Une banque d’images en licence Creative Commons Deed CC0 (domaine publique).

- commons.wikimedia.org : Une banque d’image libre de droit.

- secure.flickr.com/commons : Photos d’archive publiques du monde entier

secure.flickr.com/search/advanced : Possibilité d’utiliser la recherche avancée pour filtrer les photos libres de droits. - subtlepatterns.com : Télécharger des textures en licence CC BY-SA 3.0

Sites internets

- tosdr.org : «J’ai lu et j’accepte les Conditions» est le plus gros mensonge sur le web. Ce wiki peut vous aider à résoudre ce problème. (En anglais).

- convertissez.fr : Pour convertir vos fichiers en differents formats.

- http://www.hoaxbuster.com/ : Pour apprendre à reconnaitre les cannulars du web.

- http://rssbridge.org : Pour s’abonner aux flux RSS cachés des services privilégiant une authentification. (ex : Youtube, Twitter, Flickr, Instagram etc.)

- http://regex.info/exif : Retrouver les informations exif d’une photo.

Personnaliser son navigateur web Firefox avec des modules complémentaires

- Adblock Plus (Supprime la publicité)

- Ghostery (Protège votre vie privée et bloque les pisteurs)

- HTTPS Everywhere (Chiffre automatiquement la communication avec tous les sites supportant le protocole https)

- Term of Service; Didn’t read (Fournit instantanément les informations concernant les conditions d’utilisation et de vie privée des sites que vous utilisez)

- Firebug (Dévelopement web)

- InstantFox (raccourcis pour les recherches)

- flagfox (Affiche un drapeau suivant la localisation du serveur courant)

Moteurs de recherche alternatifs à Google

Moteur de recherche classique

- Duckduckgo : N’enregistre pas votre adresse IP : respecte votre vie privée

- Startpage : Utilise Google mais Les résultats de vos recherches sont effectuées en toute confidentialité par Google

- Ixquick : Meta-moteur qui interroge simultanément 10 moteurs et sites Web : AOL, AlltheWeb, Altavista, Ask/Teoma, Bing, EntireWeb, Gigablast, Google, Open Directory, Wikipédia.

Moteur de recherche spécialisé

- WolframAlpha : Computational knowledge engine

- Giphy.com : Moteur de recherche de fichier Gif

- 123people.fr : Moteur de recherche de personne (informations publiques)

Vidéos

- Comment la NSA vous surveille (expliqué en patates).

- Entretien avec Jérémie Zimmermann (Porte-parole de La Quadrature Du Net)

00’05 – le net neutre

07’20 – la maîtrise des technologies

12’01 – défendre nos libertés

24’06 – rien à cacher

35’54 – paranoïaque, moi ?

42’11 – la bulle bruxelloise

52’32 – datalove

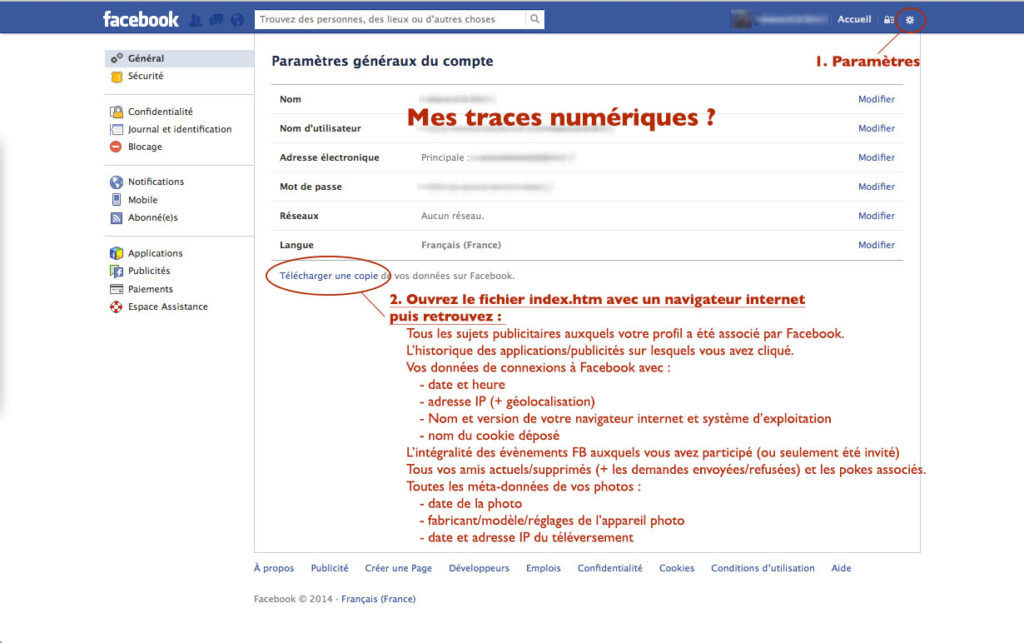

Facebook : téléchargez votre dossier de données privées

« Votre confiance nous est précieuse, voici pourquoi nous ne partageons pas les informations vous concernant que nous recevons avec d’autres parties, sauf si :

- nous avons reçu votre autorisation [comprendre : vous avez désactivé l’option de partage] ;

- nous vous avons prévenu, par exemple en vous en informant dans cette politique [comprendre : vous lisez régulièrement nos conditions d’utilisations] ; »

Facebook [En ligne] https://www.facebook.com/about/privacy/your-info#how-we-use-info (consulté le 23/02/13)

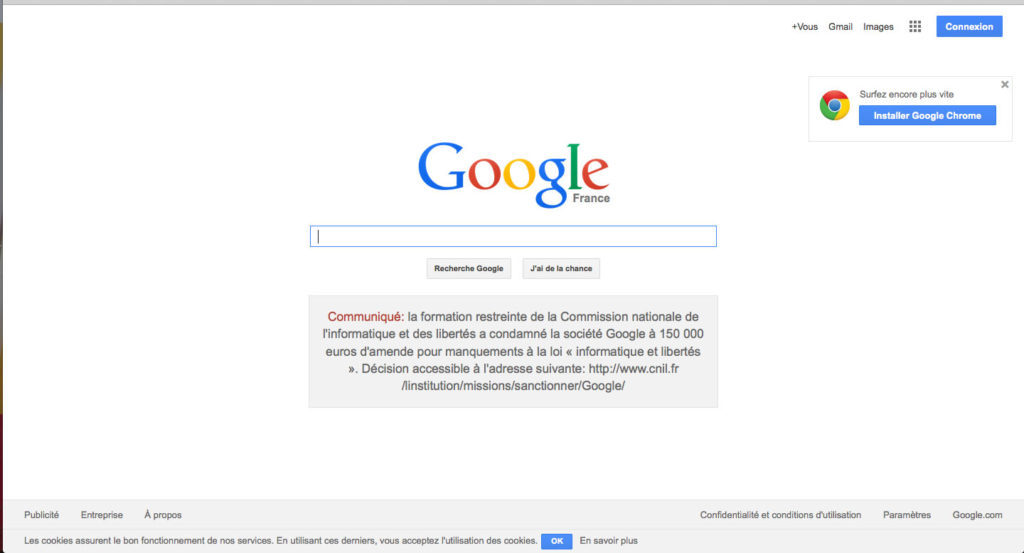

La CNIL condamne Google

http://www.cnil.fr/linstitution/missions/sanctionner/Google/

Documents de synthèse

C2i — D1 : Travailler dans un environnement numérique évolutif

Cours en ligne

Domaine 1 — C2i (Certificat Informatique et Internet)

- Compétence D1.1 Organiser un espace de travail complexe

- Compétence D1.2 Sécuriser son espace de travail local et distant

- Compétence D1.3 Tenir compte des enjeux de l’interopérabilité

- Compétence D1.4 Pérenniser ses données

Tout au long de sa vie, l’usager travaille dans un environnement numérique. La virtualisation des ressources, les risques inhérents au numérique et les enjeux de l’interopérabilité rendent cet environnement complexe. Cela signifie qu’il doit adapter son comportement aux spécificités des environnements multiples auxquels il est confronté en tenant compte des impératifs d’échange et de pérennité, ainsi que des risques associés à sa situation.

Ressources créées dans le cadre des TD de l’université de Nantes (Sciences et Techniques / Psychologie) et réutilisées pour les TD de Paris Diderot (SCRIPT), Paris Nanterre (Droit et Science Politique), Paris SUD (IUT dOrsay, Dep. informatique)

D1 : Travailler dans un environnement numérique évolutif

Vocabulaire

Informatique : traitement automatique de l’information

→ (information automatique)

Électronique : mise en forme et gestion de signaux électriques, permettant de transmettre ou recevoir des informations.

Numérique : information qui se présente sous forme de nombres.

Les différentes unités de mesure

Le bit (binary digit) est un chiffre binaire (valeurs souvent symbolisées par 0 et 1 ). C’est l’élément de base du stockage de l’information.

Un octet (Byte en anglais) est composé de 8 bits.

→ Pour un octet, le nombre de combinaisons possibles est 2^8 = 256.

Les unités de l’octet fonctionnant en base de 2 :

1 kibioctet (Kio) = 1 024 octets (2^10 octets, kibi pour « kilo binaire »)

1 mébioctet (Mio) = 1 024 Kio (2^20 octets, mébi pour « méga binaire »)

1 gibioctet (Gio) = 1 024 Mio (2^30 octets, gibi pour « giga binaire »)

1 tébioctet (Tio) = 1 024 Gio (2^40 octets, tébi pour « téra binaire »)

Mais il est plus intuitif d’utiliser des unités fonctionnant en base de 10 :

Un kilooctet (ko) = 1 000 octets (10^3 octets)

Un mégaoctet (Mo) = 1 000 ko (10^6 octets)

Un gigaoctet (Go) = 1 000 Mo (10^9 octets)

Un téraoctet (To) = 1 000 Go (10^12 octets)

L’organisation des fichiers

Un fichier est une suite d’informations stockées sur un support physique sous forme de blocs de données binaires.

Un dossier contient des fichiers ou d’autres dossiers.

→ En imbriquant des dossiers, on peut créer une arborescence (dossiers et sous-dossiers).

Le chemin d’accès d’un fichier est la liste des dossiers à parcourir pour atteindre ce fichier.

→ La désignation d’un fichier est unique par la donnée de son chemin d’accès et de son nom.

→ Si cette liste commence à la racine (point d’entrée) du support, on parle de chemin absolu sinon c’est un chemin relatif.

L’extension est le suffixe du nom de fichier. Il donne une information sur le type du fichier.

→ .jpg .pdf .odt .html

Un raccourci ou alias ou lien symbolique est un lien vers un fichier ou un programme.

→ L’icône d’un raccourci est souvent repérable par la présence d’une flèche.

→ La suppression d’un raccourci ne supprime pas le fichier vers lequel il pointe

Les libellés ou tags permettent d’organiser des fichiers de façon plus souple que les dossiers, car on peut associer plusieurs libellés à un même fichier alors qu’on ne peut le mettre que dans un seul dossier.

→ ex : taille, date de modification, auteur, genre etc.

Un logiciel est un ensemble de fichiers permettant d’exécuter un programme informatique.

– les applications : logiciels destinés aux utilisateurs.

→ suite bureautique, navigateur Web, client de messagerie , logiciel de traitement d’image, antivirus, logiciel de compression, lecteur PDF etc.

– les logiciels systèmes : logiciels proches de la machine qui permettent aux applications de communiquer avec le matériel.

→ système d’exploitation, pilote informatique.

La gestion des fichiers

Ouvrir un fichier consiste à le charger dans la mémoire de l’ordinateur.

Enregistrer un fichier consiste à l’écrire sur un support de stockage.

Sauvegarder un fichier consiste à le dupliquer pour en faire une copie de sécurité.

Une version correspond à un état donné de l’évolution d’un fichier à un moment donné.

→ nommer les versions de fichiers en respectant le même ordre des informations.

→ mettre la date à l’envers de façon à ce que les fichiers soient listés par ordre chronologique.

→ si plusieurs collaborateurs, indiquer le nom du dernier contributeur

Une archive est un fichier unique pouvant contenir une arborescence de dossiers et des fichiers.

→ une archive est souvent compressée mais ce n’est pas une obligation.

→ permet d’envoyer plusieurs fichiers en une seule pièce jointe.

Un logiciel de compression permet de :

– compresser un ou plusieurs fichiers sous forme d’archive.

– décompresser une archive pour récupérer le ou les dossiers et fichiers originaux.

Le système d’exploitation

• Le système d’exploitation (OS : Operating System) : c’est un logiciel système de base assurant la liaison entre les ressources matérielles, l’utilisateur et les applications. Chaque application est développée pour fonctionner avec un système d’exploitation spécifique. Les systèmes d’exploitation les plus répandus sont :

– Windows : système d’exploitation de Microsoft.

→ Windows XP, Windows vista, Windows 7, Windows 8. etc.

– Mac OS : système d’exploitation d’ Apple.

→ Mac OS 9, Mac OS X « Snow Leopard » , Mac OS X « Lion » , Mac OS X « Mountain Lion »

– Linux : système d’exploitation distribué selon les règles du logiciel libre

→ Ubuntu, Mandriva, Debian, Red hat , etc.

• Un pilote informatique (ou driver) : c’est un programme qui permet au système d’exploitation de gérer un périphérique (souris, clavier, imprimante, casque, etc.)

• Le panneau de configuration (menu des préférences du système) permet de paramétrer

– l’affichage (résolution, couleur, thème, image de fond, etc.)

– les connexion réseau et les comptes utilisateurs.

– les périphériques (imprimante, caméra, micro et casque, etc.).

• Le gestionnaire de fichiers permet de manipuler les fichiers et dossiers.

→ l’explorateur (Windows), finder (Mac) le navigateur de fichiers (Linux)

– la présentation des fichiers

→ modèle d’affichage, ordre d’affichage, informations à afficher.

– lespropriétés des fichiers

→ droits d’accès, application associée par défaut à un type de fichier, etc.

Le poste de travail

• Le processeur : sa puissance détermine la rapidité de traitement.

• La mémoire vive (RAM) : c’est la mémoire qui est utilisée pour l’exécution les programmes en cours.

→ C’est une mémoire volatile : elle s’efface quand on éteint l’ordinateur.

→ Plus la capacité de la mémoire vive est importante, plus l’ordinateur est rapide.

• Les connectiques

– Le port USB (Universal Serial Bus) : port permettant de connecter « à chaud » des périphériques à un ordinateur.

→ c’est-à-dire sans avoir à redémarrer l’ordinateur et avec une procédure d’installation minimale.

– Le port Ethernet (RJ45) : port permettant de connecter l’ordinateur à un réseau local.

– Le port VGA (Video Graphics Array) : port permettant de connecter l’ordinateur à un écran en analogique.

– Le port HDMI (High Definition Multimedia Interface) : port permettant de connecter l’ordinateur à un écran en numérique haute définition.

• Les connexions sans fil

– Le Wi-Fi : technologie de réseau local sans fil à haut débit ; il est surtout utilisé pour connecter sans fil un ordinateur à Internet via une borne Wi-Fi.

– Le Bluetooth : technologie radio courte distance ; il est surtout utilisé pour faire communiquer entre eux des appareils situés à proximité les uns des autres sans qu’un câble soit nécessaire.

– la 3G+ : technologie réseau de téléphonie mobile ; connexion par une clé 3G+ équipée d’une carte SIM.

Les supports de stockage

• le disque dur : l’accès aux fichier est possible uniquement à partir de l’ordinateur.

• les supports amovibles : l’accès aux fichiers est possible à partir de n’importe quel poste de travail auquel le support est connecté.

– La clé USB est un support de stockage facile à utiliser et à transporter.

→ se connecte sur le port USB d’un ordianteur, chaînes hi-fi, autoradios ou lecteurs vidéo.

– La carte mémoire est un support de stockage utilisé dans les appareils photos numériques, consoles de jeux, téléphones portables, lecteurs MP3, etc.

→ cartes mémoires : SD (Secure Digital), CompactFlash, MS (Memory Stick), MMC (MultiMedia Card), etc.

– Le disque dur externe support de stockage peu onéreux.

→ nomade : il est facilement transportable (alimenté par le port USB).

→ avec alimentation : idéal pour les sauvegardes du poste de travail, (brancher sur le secteur).

– Les CD (Compact Disc), DVD (Digital Versatile Disc) et BD (Blu-ray Disc) sont des disques optiques. Surtout utilisés pour acquérir des ressources (logiciel, musique et vidéo).

→ ROM (Read Only Memory) ne peut être que lu (gravé à sa fabrication)

→ R (Recordable) peut être enregistré une seule fois seulement.

→ RW ou RE (ReWritable) peut lire et écrire de nombreuses fois.

• les support en réseau : l’accès aux fichiers est possible à partir de tout matériel connecté à Internet.

– Le disque réseau partagé est un disque accessible via un réseau local.

→ possibilité de partager un simple dossier avec d’autres utilisateurs du réseau local.

– Le serveur de fichiers est localisé sur un ordinateur du réseau Internet

→ on peut y accéder avec un logiciel client FTP ou avec un navigateur gérant le protocole FTP.

→ Certains sites permettent de stocker vos fichiers sur des serveurs distants par l’intermédiaire d’une interface web.

Le réseau

Un réseau informatique est un ensemble d’équipements reliés entre eux pour échanger des informations.

→ Un réseau local se limite à une pièce ou un bâtiment.

→ Un réseau étendu couvre une grande zone géographique.

Internet est un réseau informatique mondial. Il résulte de l’interconnexion d’une multitude de réseaux informatiques à travers la planète.

→ Un intranet est un réseau informatique à l’usage exclusif d’un organisme utilisant les protocoles et techniques d’Internet.

Une adresse IP (Internet Protocol) est un nombre identifiant chaque ordinateur connecté à Internet.

→ composée de 4 séries de chiffres séparés de points.

Un fournisseur d’accès à Internet (FAI) est un prestataire de services qui met à disposition des adresses IP (temporaires ou fixes) pour pouvoir se connecter au réseau Internet.

→ Orange, SFR, Free, Numéricable etc.

Un serveur web est un ordinateur qui contient des pages web et les met à la disposition du réseau Internet. Ces pages sont généralement reliées entre elles par des hyperliens.

Le web (ou la toile) est l’ensemble des hyperliens qui relient les pages web entre elles.

Un protocole réseau définit de façon formelle et interopérable la manière dont les informations sont échangées

le protocole TCP/IP (Transmission Control Protocol/Internet Protocol) : protocole de transport des données sur Internet

les protocoles d’applications :

• HTTP (HyperText Transfer Protocol) : protocole de transfert hypertexte pour naviguer sur le web

→ HTTPS pour la version sécurisée

• FTP (File Transfer Protocol) : protocole de transfert de fichiers informatiques

• SMTP (Simple Mail Transfer Protocol) : protocole de transfert de courrier électronique vers les serveurs de messagerie

• POP3 (Post Office Protocol version 3) : protocole de récupération de courrier électronique d’un serveur de messagerie

• IMAP (Internet Message Access Protocol) : protocole de synchronisation de courrier électronique d’un serveur de messagerie (plus récent que POP3)

L’environnement numérique de travail

Avec le développement des technologies de l’information et de la communication (TIC), la plupart des configurations matérielles sont désormais connectées à Internet ou à un réseau local. Les ressources et d’applications peuvent êtres alors local (installer sur votre poste de travail) ou distantes (installer sur des serveurs distants).

L’environnement numérique de travail (ENT) d’un usager se compose :

– d’un poste de travail avec ses périphériques.

– d’un ensemble d’applications, installées sur le poste de travail ou sur des serveurs distants.

– d’espaces de stockage, locaux ou distants.

L’informatique en nuage ou cloud computing est une forme particulière de gérance de l’informatique, dans laquelle l’emplacement et le fonctionnement des ressources et d’applications ne sont pas portés à la connaissance des clients.

Le format

Le format d’un fichier décrit la façon dont l’information est codée dans le fichier.

→ l’extension est une partie du nom de fichier permettant au système de lui associer une application.

→ Changer l’extension d’un nom de fichier ne modifie pas son format

Les fichiers textes : les informations sont stockées sous forme de caractères lisibles par tout éditeur de texte.

Les fichiers binaires : les informations sont stockées en binaire (0/1) et ne peuvent être lues qu’avec le logiciel adéquat.

L’interopérabilité

Pour qu’un logiciel puisse exploiter les fichiers produits par un autre logiciel, il doit connaître les spécifications du format des fichiers. Un format ouvert a ses spécifications techniques publiées et accessibles à tous. Dans le cas contraire, on parle de format fermé ou propriétaire.

Si les spécifications techniques sont publiées par :

– un organisme de normalisation, il s’agit d’une norme

– un autre type d’organisme, il s’agit d’un standard.

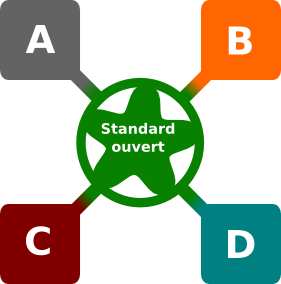

Schéma Standard ouvert : Camille Moulin (modifié par Édouard Dullin), CC-by

La compatibilité est la possibilité pour deux logiciels (ou systèmes) différents de fonctionner ensemble.

Schéma Compatibilité : Camille Moulin, CC-by

L’interopérabilité est la possibilité pour différents logiciels (ou systèmes) de fonctionner ensemble sans dépendre d’un acteur particulier. Elle repose sur la présence d’un standard ouvert.

Schéma Interopérabilité : Camille Moulin, CC-by

Les formats usuels

Un document texte est un fichier créé par un traitement de texte. C’est un fichier qui contient non seulement des caractères, mais aussi une structure, des mises en forme, des objets, etc.

• le format TXT (Text) est un format ouvert très basique (suite de caractères simples)

• le format ODT (Texte de l’Open Document Text) est un format ouvert de Writter.

• le format DOC est un format propriétaire de Microsoft Word.

→ le format DOCX est un format interopérable de Microsoft Word (2007).

Un classeur est un fichier manipulé par un tableur. Il regroupe plusieurs feuilles de calcul.

• le format CSV (Comma-Separated Values) est un format ouvert (sans formules).

• le format ODS (Open Document Spreadsheet) est un format ouvert de Calc.

• le format XLS est un format propriétaire de Microsoft Excel.

→ le format XLSX est un format interopérable de Microsoft Excel (2007).

Une présentation est un fichier créé par un logiciel de présentation. C’est un diaporama d’une suite de diapositives.

• le format ODP (Open Document Presentation) est un format ouvert de Impress.

• le format PPT est un format propriétaire de Microsoft PowerPoint.

→ le format PPTX est un format interopérable de Microsoft PowerPoint (2007).

Une image matricielle est enregistrée à partir des pixels.

• le format JPEG : (Joint Photographic Experts Group) format compressible ouvert adapté pour les photos.

• le format PNG : format compressible ouvert adapté pour les dessins et logos.

• le format GIF : (Graphics Interchange Format) format compressé ouvert adapté pour les images animés.

Une image vectorielle est enregistrée à partir d’une construction géométrique.

• Le format SVG : (Scalable Vector Graphics) format ouvert intégrable dans les pages web.

• Le format ODG : (Dessin de l’Open Document Format) format ouvert utilisé par l’application Draw d’Open Office.

Une page web

• Le format HTML (HyperText Markup Language) est un format ouvert pour la conception de pages web.

Un document multiplateforme

• Le format PDF (Portable Document Format) est un format ouvert développé par la société Adobe Systems qui préserve la mise en forme d’un document imprimable.

→ utilisé pour la diffusion de documents formatés qui n’ont pas vocation à être modifiés.

Un document audio/vidéo

• Le format WMA est un format propriétaire de Microsoft pour les fichiers audio.

• Le format AVI est un format propriétaire de Microsoft pour les fichiers vidéo.

• le format MPEG-4 (mpg, mp3 mp4, etc.) est un format compressé propriétaire pour les fichiers audios et vidéos.

• le format OGG est un format compressé ouvert pour les fichiers audios et vidéos.

La protection des données

La confidentialité est la garantie que l’information n’est accessible qu’aux personnes autorisées.

→ protéger le fichier par un mot de passe

→ placer le fichier dans un environnement protégé par un mot de passe.

L’intégrité est la garantie que l’information n’a pas subi de modification par accident ou par malveillance.

→ protéger le fichier en écriture (« Lecture seule »).

→ paramétrer le fichier en « fichier caché » et le gestionnaire de fichier pour ne pas afficher les fichiers cachés.

La maîtrise des traces

Certaines traces mémorisées sur le disque dur de l’internaute lors de sa navigation sur le web pourraient être préjudiciables au respect de sa vie privée.

• L’historique de navigation : la liste des URL consultées.

• Les URL sauvegardées : les signets, favoris ou marque-pages.

• Le cache du navigateur : les fichiers que le navigateur télécharge pour l’affichage des pages web.

→ le cache permet de rendre le temps d’affichage d’une page web beaucoup plus court à la 2eme visite.

• Les fichiers téléchargés : enregistrer sur le disque dur (liste des noms dans l’historique de téléchargement).

• Les cookies ou témoins de connexion : petit fichier texte enregistré par le navigateur sur le disque dur de l’internaute lors de la consultation d’une page web.

→ ex : le cookie d’identification permet de naviguer entre les différentes pages d’un site en restant identifié.

• les mots de passe enregistrer : le navigateur peut enregistrer avec son accord le mot de passe de l’usager

Options du navigateur internet

la navigation privée : le navigateur ne retient aucune donnée des sites visités.

Effacer les traces de navigation : historique, cookies, etc.

Refuser ou effacer l’enregistrement des mots de passe.

Les logiciels malveillants

Un pirate informatique est une personne qui contourne ou détruit les protections d’un logiciel, d’un ordinateur ou d’un réseau informatique dans un but malveillant.

Un logiciel malveillant ou malware est un logiciel développé par un pirate dans le but de nuire à un système informatique.

Un virus est un logiciel malveillant, généralement de petite taille, qui se transmet par les réseaux ou les supports d’information amovibles, s’implante au sein des programmes en les parasitant, se duplique à l’insu des utilisateurs et produit ses effets dommageables quand le programme infecté est exécuté ou quand survient un événement donné.

• le virus de boot : il est chargé en mémoire au démarrage et prend le contrôle de l’ordinateur.

• le virus d’application : il infecte un programme exécutable et se déclenche à l’exécution de celui-ci.

•le macro virus : il infecte les documents bureautiques en utilisant leur langage de programmation.

Un ver est un logiciel malveillant indépendant qui se transmet d’ordinateur à ordinateur par l’internet ou tout autre réseau et perturbe le fonctionnement des systèmes concernés en s’exécutant à l’insu des utilisateurs.

→ Contrairement au virus, le ver ne s’implante pas au sein d’un autre programme. Il se propage de façon autonome.

Un cheval de Troie ou Troyen est un logiciel apparemment inoffensif, installé ou téléchargé et au sein duquel a été dissimulé un programme malveillant qui peut par exemple permettre la collecte frauduleuse, la falsification ou la destruction de données.

→ Le cheval de Troie ne se reproduit pas.

Un logiciel espion ou spyware est un logiciel destiné à collecter et à transmettre à des tiers, à l’insu de l’utilisateur, des données le concernant ou des informations relatives au système qu’il utilise.

Un logiciel publicitaire ou adware est un logiciel qui affiche des annonces publicitaires sur l’écran d’un ordinateur et qui transmet à son éditeur des renseignements permettant d’adapter ces annonces au profil de l’utilisateur.

→ souvent assimilés à des logiciels espions

Les Protections

Ne pas ouvrir de fichier exécutable sans connaître l’origine.

→ extension exe, sys, com, jar, etc.

→ Préférer les sites officiels ou reconnus pour télécharger une application.

Ne pas croire qu’un fichier envoyé par un ami provient forcément de lui.

→ Son système a pu être contaminé par un logiciel malveillant ou on a pu usurper son identité

Mettre à jour régulièrement le système d’exploitation et les logiciels pour apporter des correctifs aux failles corrigées.

la signature virale : C’est un code spécifique qui est placer par un virus lorsqu’il infect un fichier.

Un antivirus est un logiciel conçu pour protéger les ordinateurs des logiciels malveillants (virus, ver, cheval de Troie ou logiciel espion). Il possède une base de données de signatures virales et scanne les fichiers à la recherche de ces signatures dans leur code.

Un antivirus a trois principales fonctionnalités :

• une protection résidente ou veille, qui analyse tout nouveau fichier entrant ;

• un scanner qui peut analyser un support et y rechercher les logiciels malveillants ;

• un module de mise à jour (automatique) des signatures virales.

S’il détecte un fichier infecté, il offre plusieurs possibilités :

• il tente de le réparer en éliminant le virus ;

• il le place en quarantaine en l’empêchant d’agir :

• il supprime le fichier contaminé.

Un pare-feu ou firewall est un système permettant de protéger l’ordinateur des intrusions extérieures par le réseau. Il agit comme un filtre entre le réseau et l’ordinateur.

→ protège les données sensibles (mots de passe, identités, données personnelles, etc.) contre les attaques de pirates.

Source et licence

Source : Nathalie Denos et Karine Silini, le 31 août 2011. Accueil portail des C2i [En ligne] (consulté le 5/02/2013) — Synthèse, créée par Édouard Dullin sous licence ![]()

C2i — D2 : Être responsable à l’ère du numérique

Cours en ligne

Domaine 2 — C2i (Certificat Informatique et Internet)

- Compétence D2.1 Maîtriser son identité numérique privée, institutionnelle et professionnelle

- Compétence D2.2 Veiller à la protection de la vie privée et des données à caractère personnel

- Compétence D2.3 Être responsable face aux réglementations concernant l’utilisation de ressources numériques

- Compétence D2.4 Adopter les règles en vigueur et se conformer au bon usage du numérique

L’usager évolue dans un environnement numérique toujours plus prégnant, plus imprévisible, qu’il met à profit pour exposer non seulement des éléments de sa vie privée, mais aussi des éléments publics en lien avec son projet professionnel.. Dans ce contexte, le droit positif (ensemble des règles juridiques en vigueur) et des principes éthiques régulent l’échange d’informations et l’appropriation de ressources numériques. Cela signifie notamment que l’usager préserve son identité numérique, prend en compte les règles et les risques liés au partage d’informations et adopte une attitude responsable. Pour cela, il connaît les réglementations et les règles de bon usage du numérique afin d’éviter les infractions ou les maladresses, et de faire valoir ses droits.

Ressources créées dans le cadre des TD de l’université de Nantes (Sciences et Techniques / Psychologie) et réutilisées pour les TD de Paris Diderot (SCRIPT), Paris Nanterre (Droit et Science Politique), Paris SUD (IUT dOrsay, Dep. informatique)

D2 : Être responsable à l’ère du numérique

Maîtriser son identité numérique

L’ensemble des activités qu’un usager réalise sur Internet contribuent à définir son identité numérique.

Choisir judicieusement l’identifiant (pseudonyme) à utiliser en fonction de son activité :

• Identifiants professionnels ou institutionnels

→ créés par l’employeur et liés à l’activité professionnelle

• Identifiants privés

→ créés à l’initiative de l’usager pour accéder à des services en ligne pour son usage personnel

Limiter l’accès aux informations publiées ou liées à son profil :

• l’accès public ou « à tout le monde »

→ ces informations sont accessibles de tous et peuvent être référencées par les moteurs de recherche

• l’accès restreint à une communauté

→ ces informations ne sont accessibles qu’à certaines personnes autorisées et par conséquent, elles ne peuvent pas être référencées par les moteurs de recherche.

Contrôler régulièrement son image sur le web.

• La e-réputation ou réputation numérique est l’image que l’on peut se faire d’une personne à travers le web.

• Tout le monde peut publier sur le web sans aucun contrôle.

• On perd la maîtrise d’une information publiée avec un « accès public ».

Connaitre les traces numériques

• Les propriétés de fichier

→ date, heure, nom du créateur et du dernier contributeur, nombre de révisions etc.

• l’adresse IP

→ adresse attribuée par le fournisseur d’accès à Internet (FAI) qui conserve pendant un an le journal des connexions (pages web visitées) et les informations permettant d’identifier l’internaute.

• Les variables d’environnement

→ Le serveur hébergeant le site web visité par l’internaute à accès à son adresse IP, son système d’exploitation, la version de son navigateur et la résolution de son écran.

• L’en-tête de courriel

→ il contient les adresses IP des serveurs par lesquels a transité le courriel permetant de fournir des indices sur la localisation géographique de l’expéditeur.

Se prémunir d’une usurpation d’identité

L’usurpation d’identité est le fait de prendre délibérément l’identité d’une autre personne.

L’authentification est la procédure qui contrôle que les informations de connexion fournies (identifiant et mot de passe, empreintes digitales, etc.) sont correctes. On peut avoir besoin de s’authentifier pour accéder à un service ou une ressource spécifique.

Le hameçonnage ou phishing : il s’agit de courriels semblant provenir d’une entité officielle (banque, service public, administrateur du réseau informatique, etc.) demandant l’identifiant et le mot de passe pour une raison quelconque.

Sécuriser son mot de passe :

• Secret

→ Ne jamais mémoriser un mot de passe sur un ordinateur qu’on n’est pas le seul à utiliser

→ Ne pas l’écrire à proximité de son ordinateur

→ Ne pas le donner à une connaissance

• Complexe

→ 10 caractères

→ minuscules + majuscules + chiffres + symboles

→ aucune signification évidente

Les atteintes à la vie privée

La collecte d’informations et la loi « Informatique et Libertés »

L’interconnexion des fichiers peut être préjudiciable à la vie privée et aux libertés individuelles.

→ mettre en relation des données faisant l’objet de traitements différents et ayant des finalités différentes

La CNIL : Commission Nationale de l’Informatique et des Libertés (1978)

C’est une autorité administrative indépendante française dont la mission essentielle est de protéger la vie privée et les libertés dans un monde interconnecté. Elle dispose notamment d’un pouvoir de contrôle et de sanction et joue aussi un rôle d’alerte et de conseil.

Déclaration à la CNIL : En France, tout fichier (sauf exception) contenant des données personnelles doit obligatoirement faire l’objet d’une déclaration à la CNIL en stipulant la finalité des traitements et la durée de conservation des informations.

Le droit à l’oubli : Le citoyen a le droit d’accès, de rectification et d’opposition sur les informations de ces fichiers.

La publication sur le web

Tout usager est responsable de tout ce qui est publié sur son site.

• respecter le droit à l’image (publier une photo avec une personne identifiable demande une autorisation au préalable)

• aucun commentaire délictueux

• droits d’exploitation des ressources (licence, copyright, droit d’auteur)

• suivre les directives de la CNIL

La correspondance privée

Le courrier électronique relève du régime du secret de la correspondance privée.

• Pour rendre public le contenu d’un courriel, on doit demander l’autorisation préalable à l’expéditeur.

• Quand on transfère un courriel à un tiers, on doit s’assurer que l’expéditeur n’y verra pas d’inconvénient.

• Quand on répond à un courriel en citant le message initial dans la réponse, il faut être conscient que si on ajoute des destinataires, ceux-ci auront accès aux échanges précédents.

Le bon usage du numérique

Au delà des règles juridiques en vigueur, il existe des règles de bon usage à respecter.

Les chartes : règlement intérieur à une organisation

• Les chartes d’établissement

→ spécifient ce que l’on peut faire (et surtout ne pas faire) lors de l’utilisation des ressources informatiques et des réseaux de l’établissement.

• Les chartes de service

→ décrivent les règles à respecter pour utiliser un service d’internet (forum, réseau social, chat, etc.). L’usager est implicitement soumis à sa charte d’utilisation (même s’il ne l’a pas signée).

• Les chartes de confidentialité

→ précisent la façon dont les informations (coordonnées personnelles, correspondances, documents, géolocalisation, etc.) pourraient être utilisées par ce service.

la netiquette : l’étiquette des réseaux

En communiquant sur Internet (messagerie, forum, etc.), l’usager doit respecter des règles de bonne conduite et de politesse.

→ Courriel : remplir obligatoirement le champ « objet » ; Utiliser le champ « Cci » (copie carbone invisible) pour ne pas divulguer les adresses mails.

→ Reconnaître et ne pas propager les canulars informatiques (ou hoax) qui demandent de relayer une rumeur à tous ses contacts.

L’accessibilité numérique :

En construisant un document numérique, l’usager doit connaître et appliquer les règles de base qui le rendra accessible à tous, notamment aux personnes en situation de handicap.

La protection des œuvres

Concernant la protection des oeuvres, il faut être conscient que les réglementations et les usages diffèrent d’un pays à l’autre.

En France → le droit d’auteur

• Le droit moral : la paternité de l’auteur, l’intégrité de l’œuvre. (Droit perpétuel).

• Les droits patrimoniaux : rémunération de l’auteur (ou à ses héritiers) pour chaque utilisation de l’œuvre.

les droits patrimoniaux cessent 70 ans après la mort de l’auteur. (→ l’œuvre tombe dans le domaine public)

Dans les pays anglo-saxons → le copyright ©

Si on veut comparer le copyright au droit d’auteur, on pourrait dire que le copyright concerne davantage les droits patrimoniaux que le droit moral.

Protection internationale des œuvres → La convention de Berne

Signée en 2009 par 164 pays, elle est actuellement gérée par l’organisation mondiale de la propriété intellectuelle (OMPI).

Les licences

Une licence est un contrat qui régit les conditions d’utilisation et de distribution d’une œuvre.

Les licences libres :

• Utiliser : possibilité d’utiliser l’œuvre pour tous les usages

• Étudier : possibilité d’étudier l’œuvre et son fonctionnement

• Copier : possibilité de redistribuer des copies de l’œuvre

• Modifier : possibilité de modifier l’œuvre et de publier ces modifications

Limitations optionnelles des licences libres : (ex licences Creative Commons)

• Attribution (paternité) : signature de l’auteur initial (obligatoire en droit français → droit moral)

• Pas d’utilisation commerciale : interdiction de tirer un profit commercial de l’œuvre sans autorisation de l’auteur

• Pas de modification : impossibilité d’intégrer tout ou partie dans une œuvre composite

• Partage à l’identique (ou copyleft) : partage de l’œuvre, avec obligation de rediffuser selon la même licence ou une licence similaire

Les licences propriétaires :

les conditions d’exploitation des ressources sont définies dans les termes du contrat avec pour exceptions :

• la copie privée et la représentation dans un cercle de famille

• les courtes citations

• l’exploitation à des fins pédagogiques

Le domaine public :

• Utilisation libre

→ En France, à condition de respecter le droit moral de l’auteur qui est perpétuel.

Les licences des logiciels

Logiciel libre : un logiciel soumis à une licence libre. On dispose donc des 4 libertés fondamentales l’œuvre étant le logiciel

→ ex : OpenOffice

→ pratiquement tous les logiciels libres sont « open source » (code source ouvert) et inversement.

Logiciel propriétaire : un logiciel soumis à une licence propriétaire qui limite ses droits d’utilisation.

→ ex : Word

Attention : Un logiciel libre n’est pas forcément gratuit, même si c’est souvent le cas. Un logiciel propriétaire n’est pas forcément payant.

Gratuiciel (freeware) : un logiciel mis gratuitement à disposition. Il peut être libre ou propriétaire.

→ ex : Skype de Microsoft qui est gratuit et propriétaire

Partagiciel (shareware) : un logiciel propriétaire qui peut être utilisé gratuitement, en version complète ou partielle (version de démonstration), pendant une durée déterminée. Après cette période de gratuité, l’utilisateur doit payer une contribution s’il veut continuer à l’utiliser.

→ ex : Avast antivirus qui est gratuit dans sa version minimal

Copie et téléchargement

Le téléchargement : procédé qui consiste à copier un fichier situé sur un ordinateur distant vers son propre ordinateur via Internet.

• Le téléchargement direct (direct download)

→ Copie d’un fichier ce trouvant sur un serveur (un ordinateur connecté à Internet centralisant les fichiers).

• Le téléchargement depuis un réseaux poste à poste (P2P ou peer to peer)

→ Copie d’un fichier se trouvant sur les ordinateurs des autres internautes.

• La lecture en continu (streaming)

→ Lecture d’un flux audio ou vidéo à mesure qu’il est téléchargé. Le fichier ainsi copié est enregistrer dans le cache qui est régulièrement vidé. (suppression automatique du fichier copié).

Toutes copie (et donc téléchargement) d’un fichier doit respecter les conditions d’utilisation et de distribution défini par sa licence.

→ Si ce fichier n’appartient pas au domaine public ou ne possède pas une licence libre, vous devez vous assurez que vous avez les droits vous permettant de réaliser votre copie sinon elle sera considérer comme illégale.

La « loi Hadopi » a pour but de lutter contre le téléchargement illégal de musique ou de films via les réseaux poste à poste (P2P).

Source et licence

Source : Nathalie Denos et Karine Silini, le 31 août 2011. Accueil portail des C2i [En ligne] (consulté le 5/02/2013) — Synthèse, créée par Édouard Dullin sous licence ![]()

C2i — D3 : Produire, traiter, exploiter et diffuser des documents numériques

Cours en ligne

Domaine 3 — C2i (Certificat Informatique et Internet)

- Compétence D3.1 Structurer et mettre en forme un document

- Compétence D3.2 Insérer des informations générées automatiquement

- Compétence D3.3 Réaliser un document composite

- Compétence D3.4 Exploiter des données dans des feuilles de calcul

- Compétence D3.5 Préparer ou adapter un document pour le diffuser

L’usager évolue dans un environnement numérique toujours plus prégnant, plus imprévisible, qu’il met à profit pour exposer non seulement des éléments de sa vie privée, mais aussi des éléments publics en lien avec son projet professionnel.. Dans ce contexte, le droit positif (ensemble des règles juridiques en vigueur) et des principes éthiques régulent l’échange d’informations et l’appropriation de ressources numériques. Cela signifie notamment que l’usager préserve son identité numérique, prend en compte les règles et les risques liés au partage d’informations et adopte une attitude responsable. Pour cela, il connaît les réglementations et les règles de bon usage du numérique afin d’éviter les infractions ou les maladresses, et de faire valoir ses droits.

Ressources créées dans le cadre des TD de l’université de Nantes (Sciences et Techniques / Psychologie) et réutilisées pour les TD de Paris Diderot (SCRIPT), Paris Nanterre (Droit et Science Politique), Paris SUD (IUT dOrsay, Dep. informatique)

D3 : Produire, traiter, exploiter et diffuser des documents numériques

Téléchargement et ressources

LibreOffice et OpenOffice sont 2 suites bureautiques libres et gratuites.

LibreOffice est dérivée du projet OpenOffice et s’impose comme son héritier naturel.

LibreOffice : http://www.libreoffice.org/

OpenOffice : http://www.openoffice.org/fr/about-downloads.html

Le document numérique

Les styles : permet de rendre indépendant le contenu (le fond) de la mise en forme.

→ ex : style de caractère, style de paragraphe, style de page.

La structure hiérarchique : permet d’organiser le document en niveau de plan

→ ex : niveau1, niveau2, […] , niveau10, corps de texte.

La structure hypertexte : permet la navigation au sein du document

→ ex : hyperlien, renvoi.

Les champs : facilite le travail en générant des informations automatiquement

→ ex : la table des matières ; le numéro de page ; le renvoi à une illustration.

Les règles à respecter

• Respecter le droit d’auteur et de droit à l’image des personnes.

• Référencer les sources correctement.

• Indiquer la licence d’exploitation du document.

• Être accessible aux personnes en situation de handicap.

→ Le fond et la forme doivent être dissociés.

→ La langue doit être spécifiée.

→ Les images significatives doivent avoir un texte alternatif.

→ Les liens hypertextes doivent avoir un texte explicite.

• Indiquer la versions du document s’il en existe plusieurs.

• Respecter une charte graphique sobre et lisible.

→ Définir des règles de présentation dans le but de conserver une cohérence graphique. (les styles facilitent ce travail).

→ L’information ne doit pas être noyée dans une présentation lourde et animée.

→ Présentation clair et aéré.

→ Les couleurs sont adaptées et présenter un contraste suffisant entre le fond et le texte.

→ La taille de la police est adapté au contexte.

Les informations utiles à faire figurer

• Le titre ou le sujet ;

• Les auteurs et leurs fonctions ;

• Le résumé ou l’objectif ;

• Le plan ou table des matières ;

• La date de création ou de mise à jour ;

• Le contexte (document de travail, compte-rendu, colloque etc.) ;

• La numérotation des pages ou diapositives.

Ces informations peuvent être placées :

de façon ponctuelle, à un endroit précis du document

→ ex : sur la page de garde

de façon répétitive, dans l’en-tête ou le pied de page du document

→ numéro de page, nombre total de pages, etc.

dans les propriétés ou métadonnées du document numérique

→ auteur, titre, sujet, mots clés, etc.

Les supports de diffusion

• un diaporama peut être projeté pour accompagner une présentation orale

→ Les animations doivent être utiliser à bonne escient, n’en abusez pas.

→ Une version PDF garantit la visualisation du document mais sans les animations.

→ Lisibilité des diapositives (taille de la police >18pt pour une présentation projetée sur un écran).

• une page web peut être consultée à partir de tout ordinateur connecté à Internet

→ Disponibilité en accès public (tout le monde) ou en accès restreint (authentification nécessaire)

→ Navigation simple : l’information doit être accessible en moins de 3 clics et on doit toujours pouvoir se repérer dans le site avec des menus visibles.

→ Accessibilité aux personnes en situation de handicap (la navigation doit pouvoir se faire sans souris, entre autres).

• un document numérique peut être facilement diffusé par courriel ou mis en téléchargement

→ Le format modifiable : l’usager doit dispose du logiciel adéquat pour l’éditer. (ex : doc odt)

→ Le format portable : Il peut être lu par tous et respecte la mise en forme initiale mais n’est pas modifiable (ex : pdf)

→ Les propriétés du fichier doivent être à jour (auteur, titre, sujet, mots clés, etc.)

→ La taille du fichier doit être optimisé pour un téléchargement rapide (taille des images).

• un document papier peut être utilisé sans ordinateur

→ les informations utiles doivent apparaître textuellement (auteur, date, version, pages, table de matières etc.)

→ Les contraintes d’impression : préférer une mise en page avec des marges suffisantes et un fond blanc pour économiser l’encre.

→ Zone d’impression : partie du document à imprimer.

→ Paramètres de l’impression : nom de l’imprimante, nombre de copies, nombre de pages par feuille etc.

→ Aperçu avant impression permet de vérifier la mise en page avant d’imprimer.

L’automatisation de la mise en forme

Les propriétés

• les propriétés de caractères s’appliquent aux caractères (le plus souvent aux mots).

→ ex : la police, la taille, la couleur, le soulignement, etc.

• les propriétés de paragraphes s’appliquent aux paragraphes entiers.

→ ex : l’alignement, l’interligne, les retraits, l’espacement, les bordures, les puces et numéros, les taquets de tabulation, etc.

• les propriétés de sections (ou de mise en page) définissent des éléments communs à la mise en page d’un document numérique

→ ex : en-tête, pied de page, marges, orientation, nombre de colonnes, etc.

Les styles

Un style regroupe un ensemble de propriétés que l’on peut appliquer à un élément (caractère, paragraphe, page).

Les logiciels de bureautique proposent des styles prédéfinis. Pour automatiser la mise en forme d’un document, il suffit d’identifier les éléments devant avoir une présentation similaire et de leur appliquer le même style. Pour modifier la mise en forme d’un document, il alors suffit de modifier les propriétés des styles.

• style de caractère

→ ex : Standard, Lien Internet, citation, Accentuation forte

• style de paragraphe

→ ex : Standard, titre1, titre1, titre3, corps de texte

• style de page

→ ex : Standard, Première page, Page droite, Page gauche, Paysage.

L’héritage des styles : Dans la plupart des cas, un style est lié à un style de base appelé « Standard» ou « Normal » dont il hérite les propriétés par défaut.

→ ex : les style de paragraphe « titre1» et « corps de texte » héritent des propriétés du style de paragraphe « Standard ».

Si « Standard » est en police Verdana alors « titre1» et « corps de texte » seront aussi en police Verdana.

Un modèle

Un modèle est un document qui regroupe des éléments de mise en forme et de mise en page. Les modèles ont une extension de fichiers spécifiques.

→ regroupe tous les styles, en-tête et pied de page spécifiques, images ou textes fixes nécessaire .

Les champs

Un champ contient une information générée automatiquement. Il se compose d’un nom et d’une valeur. Il est parfois possible d’associer un format d’affichage au champ inséré.

→ ex : en modifiant le format d’affichage d’un champ « date », on peut changer la valeur affichée « 26/09/11 » par « lundi 26 septembre 2011 ».

La plupart des champs sont mis à jour ou actualisés automatiquement, mais pour certains, la mise à jour se fait seulement à la demande.

→ La table des matières est actualisée sur demande

Les champs peuvent contenir des informations issues des propriétés du document (titre, sujet, auteur, date de création, etc.) ou générées à partir de différents éléments (note de bas de page, légende, titre de partie, repère, etc.)

Vocabulaire

La tabulation : alignement horizontale d’une ligne de paragraphe suivant des positions fixés appelées taquets de tabulation.

→ le pied de page a 2 taquets de tabulations, (un centré et un aligné à droite) permettant d’aligner sur une même ligne un texte à gauche, un texte au centre et un texte à droite en les séparant simplement par des tabulations.

Marge : espace entre le bord de la page et son contenu.

L’espacement des paragraphes : espace au dessus ou au dessous d’un paragraphe.

Le retrait : espace à gauche ou à droite d’un paragraphe.

→ le retrait de la première ligne : ajoute un espace à gauche seulement sur la 1er ligne d paragraphe.

L’interlignage : espace entre deux lignes d’un paragraphe.

L’alignement : positionnement des lignes d’un paragraphe.

→ à gauche, à droite, centré, justifié.

Enchainements : gestion des veuves et orphelines.

→ veuve : dernière ligne d’un paragraphe apparaissant isolée en haut d’une page.

→ orpheline : première ligne d’un paragraphe apparaissant isolée en bas d’une page.

Marque de fin de paragraphe ¶ (entrée) : créer un nouveau paragraphe.

Marque de saut de ligne ↵ (maj+entrée) : créer un retour à la ligne sans créer un nouveau paragraphe.

Le saut de page (ctrl+entrée) : passer sur la page suivante.

L’espace insécable : espace que l’on intercale entre deux mots (ou un mot et une ponctuation) qui ne doivent pas être séparés par un éventuel retour à la ligne automatique.

→ Le tiret insécable

La casse : désigner l’alternative entre les lettres majuscules ou minuscules.

Les principales fonctionnalités de Writer

Fichier

Enregistrer sous : pour enregistrer sous un autre nom ou format.

Le format du fichier de travail est .odt

Exporter : pour enregistrer en pdf pour préserve la mise en forme du document

Utilisé pour la diffusion de documents formatés qui n’ont pas vocation à être modifiés.

Édition

Collage spéciale : pour coller du « texte HTML » ou du « texte non formaté » (sans les styles).

Rechercher et remplacer : pour rechercher des mots dans tout le document.

Affichage

Caractère non imprimable : pour afficher les caractères invisibles : l’espace, l’espace insécable, la tabulation, le saut de ligne, la marque de fin de paragraphe.

Format

Page : pour régler les propriétés des styles de page sélectionnée

ex : la taille du document, les marges, les colonnes, les en-tête…

Caractères : pour régler les propriétés des caractères sélectionnés

ex : la police, la taille, la couleur, le soulignement…

Paragraphe : pour régler les propriétés du paragraphe sélectionnés

ex : retrait et espacement, alignement…

Style et formatage : ouvre la fenêtre « style et formatage » pour définir les styles de caractère / paragraphe / page.

ex : « titre1 » « titre2 » « corps de texte » « première page ».

• Attribuer un style : sélectionner le texte à formater puis, dans la fenêtre « style et formatage » faire un double clic sur le nom du style à attribué

• Modifier un style : dans la fenêtre « style et formatage », sur le nom d’un style clic droit → modifier pour paramétrer les propriétés d’un style

ex : taille police couleur etc.

• Créer un style à partir d’un style déjà existant : dans la fenêtre « style et formatage », sur le nom d’un style clic droit → nouveau pour créer un nouveau style à partir des propriétés du style sélectionné.

Insertion

Saut manuel : pour insérer un saut de page, de ligne, de colonne.

• fin de paragraphe ¶ (entrée)

• saut de ligne ↵ (maj+entrée)

• saut de page (ctrl+entrée)

Champs : pour insérer un texte dynamique

→ information générée automatiquement ex : date, numéro de page…

Hyperlien : pour créer un lien de navigation.

L’ancre : élément cliquable.

La cible : élément sur laquelle on arrive après avoir cliqué

ex : page web, titre, repère de texte

Caractères spéciaux : pour insérer des caractères non disponible avec votre clavier.

ex : «É»

En-tête : créer une boite de texte en haut de la page avec le même contenu sur toutes les pages ayant le même style de page.

Pied de page : créer une boite de texte en bas de la page avec le même contenu sur toutes les pages ayant le même style de page.

Commentaire : créer une annotation destinée à l’auteur et aux différents relecteurs. (invisible à l’impression)

Légende : créer un texte en dessous de l’image sélectionnée qui pourra être indexé par la la table des illustrations.

Index et table : créer une liste d’éléments de même type associés à leur numéro de page. Mis à jour pas forcément automatiquement (clic droit sur le champs → actualiser).

• La table des matières est générée à partir des niveaux hiérarchiques (ou niveaux de plan).

• La table des illustrations est construite à partir des légendes associées aux illustrations.

• L’index lexical est généré automatiquement à partir des entrées (mots marqués) du texte.

Outils

Numérotation des chapitres… : pour aujouter une numérotation des titres en fonction des styles et niveau appliqués (titre1, titre2 etc).

Le tableur

Un tableur est un logiciel qui permet d’organiser et d’exploiter des données dans des feuilles de calcul.

→ Les données sont rassemblées dans des tableaux.

→ Les calculs peuvent être automatisés.

→ L’analyse et la représentation graphique des données sont facilitées.

Le classeur est le fichier de base d’un tableur qui contient plusieurs feuilles de calcul.

→ format ods (OpenOffice Calc)

→ format xls(Excel de Microsoft)

La feuille de calcul est une grille formée de lignes et de colonnes.

Les colonnes sont identifiées par une ou plusieurs lettres

→ A B C […] Y Z AA AB AC etc.

Les lignes sont identifiées par un numéro.

→ 1 2 3 4 etc.

Une cellule est une case de la grille d’une feuille de calcule.

Les cellules

La référence à une cellules est composée de la colonne et de la ligne permetant l’identification de la cellule .

→ A1 B1 C1 […] A2 B2 C2 etc.

Une plage de cellules est un ensemble de cellules, leurs références est séparées par des « ; ».

→ A1 ; A9 ; D4 ; E3

La référence à des cellules contiguës est indiquer avec les références des cellules de deux coins opposés de la plage séparées par « : ».

→ E1:E5 soit 5 cellules (E1 ; E2 ; E3 ; E4 ; E5)

→ A1:B3 soit 6 cellules (A1 ; A2 ; A3 ; B1 ; B2 ; B3)

→ E1:E5 ; A1:B3 soit 11cellules (E1 ; E2 ; E3 ; E4 ; E5 ; A1 ; A2 ; A3 ; B1 ; B2 ; B3)

Le contenu d’une cellule peut-être un texte fixe, un nombre ou une formule.

→ Affichage → Mise en évidences des valeurs (Affiche texte en noir, nombre en bleu, formule en vert)

La valeur affichée dans une cellule peut être différente de son contenu. La façon dont s’affiche la valeur d’une cellule est déterminée par son format d’affichage.

→ une formule va afficher une valeur calculée. Si le contenu d’une cellule est la formule « =5+5 », la valeur affiché sera « 10 »

→ si le contenu d’une cellule est le nombre « 1,3333333333 » avec un format d’affichage à 2 décimales, la valeur afficher sera « 1,33 »

Les formules

Les formules contiennent une valeurs calculée et commencent par le symbole =

Les calcul arithmétiques + – * /

→ « =4+5 » affiche 9

→ « =A3*C2 » affiche le produit des valeurs contenues en A3 et C2.

Les fonctions prédéfinies : elles portent un nom et sont suivies de parenthèses entre lesquelles doivent être indiqués les arguments de la fonction, séparés par des points-virgule.

• moyenne(A1:A10) réalise la moyenne des cellules de A1 à A10

• gauche(A1;8) extrait les 8 caractères de gauche du texte se trouvant dans la cellule A1

• estvide(A1) répond VRAI si A1 est vide et FAUX dans le cas contraire.

• cnum(A1) convertit A1 en nombre.

• si( A1>=10; « Admis »; « Ajourné » ) affiche « Admis » si A1>=10 ; affiche « Ajourné » dans le cas contraire.

→ la valeur calculée dépend du premier argument qui est un test. si ( test ; valeur affichée si le test est vrai ; valeur affichée si le test est faux )

• aujourdhui() affiche la date du jour.

La recopie incrémentée

La recopie incrémentée permet de recopier le contenu d’une cellule dans une cellule voisine en « ajoutant une unité » au contenu.

→ sélectionner la cellule puis « attraper » son coin inférieur droit et « faire glisser » dans la direction de la recopie.

La recopie de valeurs : selon le type de valeurs, les cellules recopiées sont identiques ou incrémentées par rapport à la valeur de départ.

→ 1 ; 2 la recopie continu avec 3 ; 4 ; 5 ; 6 etc.

→ 2 ; 4 la recopie continu avec 6 ; 8 ; 10 ; 12 etc.

→ « lundi » la recopie continu avec « mardi »; « mercredi »; « jeudi » etc.

La recopie des formules : Quand on recopie une formule, les références de cellules intervenant dans le calcul varient en fonction du déplacement.

→ la formule « =B4*C4 » placée en D4 devient « =B5*C5 » quand on la recopie vers le bas en D5.

Pour bloquer une composante d’une référence (ligne ou colonne) lors d’une recopie, il suffit de placer le symbole $ devant celle-ci.

Références relatives : aucune composante n’est bloquée

→ A3 la référence est changée en cas de recopie verticale A4 A5 A6 et en cas de recopie horizontale B3 C3 D3.

Référence mixte : une seule composante est bloquée

→ $A3 La référence est changée seulement cas de recopie verticale $A4 $A5 $A6. La colonne ne peut pas changée et reste sur toujours $A.

→ A$3 La référence est changée seulement cas de recopie horizontale B$3 C$3 D$3. La ligne ne peut pas changée et reste sur toujours $3.

Référence absolue : les deux composantes sont bloquées

→ $A$3 La référence est inchangée en cas de recopie verticale et horizontale. Elle reste toujours $A$3.

Les tables de données

Une table de données s’obtient en regroupant dans des lignes successives une suite d’informations de même nature. Elle ne doit pas contenir de lignes ou de colonnes vides.

Un enregistrement est une ligne d’une table de données

Un champ est une colonne d’une table de données

Une étiquette est un nom attribué à une colonne ou une ligne.

Trier une table consiste à classer ses enregistrements dans un ordre spécifié par les critères du tri (clés).

→ sélectionner la table de données → Données → filtre

Filtrer une table permet de sélectionner certains enregistrements selon un ou plusieurs critères. Les autres enregistrements ne sont pas supprimés, ils sont simplement masqués.

→ sélectionner la table de données → Données → filtre

Réaliser un tableau croisé dynamique ou utiliser le pilote de données est un moyen efficace d’analyser une table de données. Ce tableau peut être actualisé si on modifie des enregistrements.

→ sélectionner la table de données → Données → Tableau croisé

Les graphiques

Dans une table de données, on peut identifier des séries de donnée (suite de nombre d’une ligne ou d’une colonne) qui pourront être illustrées par des graphiques ou diagrammes.

Les composantes d’un graphique :

→ sélectionner la table de données → Insertion → Diagramme

• les données : la définition des étiquettes et des séries à représenter. En général, la définition des données s’effectue par sélection des zones concernées (avant insertion du graphique).

• Le type du graphique :

Histogramme (colonne ou barres) : permettent de représenter une ou plusieurs séries.

Courbe : suite de points reliés entre eux permettent de représenter une ou plusieurs séries.

Secteurs (ou camembert) : met en évidence un rapport de proportionnalité de chaque valeur d’une seule série.(surface circulaire).

Nuage de points (ou XY) : permettent de représenter une série de données en fonction d’une autre, lune sera représentée en abscisse et l’autre en ordonnée.

• les options : titre du graphique, titre des axes, quadrillage, légende du graphique, étiquettes des données, etc

Image matricielle ou bitmap

Encodage : Enregistre l’image à partir des pixels.

→ comme dans une mosaïque ou chaque pixel correspond à un carré coloré.

La définition (ou résolution d’affichage) : C’est la taille de l’image qui est déterminer par le nombre de pixels qu’elle contient. Exprimé par la largeur en pixels x la hauteur en pixels.

→ ex : 800 x 600 est une rectangle de 800px de largeur par 600px de hauteur soit 1400px au total.

La résolution spatiale : C’est la taille des pixels. Exprimé en pixel par pouce (ppp ou dpi).

→ nombre de pixels que l’on peut faire rentrer sur une ligne de 2.54cm. (une définition de 1dpi signifie que chaque pixel fait 2.54cm).

Redimensionnent : On peut facilement réduire la résolution d’une image car il suffit de supprimer des pixels, par contre on ne peut pas augmenter la résolution d’une image sans devoir « inventer » les pixels manquants (-> l’image devient flou et les pixels visibles).

Poids : Plus une image bitmap contient de pixel plus elle est lourde.

Compression : Les formats compressés dégrade les images sans changer la résolution afin de les rendre moins lourde. Cette perte d’information est régler par un taux de compression.

le format BMP : (BitMaP) Aucune compression.

→ très volumineux.

le format JPEG : (Joint Photographic Experts Group) Adapté pour les photos.

→ code des rectangles de pixels de même couleur. (compression sans perte).

→ compression de qualité paramétrable (rectangles de couleur très proches → dégrade la netteté).

le format PNG : Adapté pour les dessins et logos.

→ transparence, affichage entrelacé (aperçu de l’image qui se précise en cours de téléchargement).

→ couleurs indexées (code une palette de couleur).

→ compression de qualité paramétrable (limite le nombre de couleur de la palette → dégrade les nuances).

le format GIF : (Graphics Interchange Format) Adapté pour les images animés.

→ fond transparent.

→ couleurs indexées limitée à 256 couleurs.

Image vectorielle

Encodage : Enregistre l’image à partir d’une construction géométrique.

Redimensionnent : L’image est redimesionnable sans perte ni déformation car l’affichage de l’image se fait par calcul géometrique.

Poids : Très léger.

Le format SVG : (Scalable Vector Graphics) Intégrable dans les pages web.

Le format ODG : (Dessin de l’Open Document Format) utilisé par l’application Draw d’Open Office.

Remarque : Lorsqu’on insère une image au format vectoriel, le logiciel la convertit dans un format matriciel, sauf s’il gère ce format.

Insertion d’une image

L’image peut être incorporée : elle est enregistrer dans le document.

→ la taille du document augmente en conséquence, il est donc recommandé de diminuer la résolution de l’image à ces besoins avant de l’intégrer dans son document.

L’image peut être lié au fichier source : l’image est affichée dans le document mais elle provient d’un fichier image indépendant

→ l’image n’est donc pas dans le fichier du document, il faut donc emporter l’image si on déplace le document.

L’ancrage : façon dont une illustration est attachée au document.

• intégrée au texte :

– se comporte « comme un caractère ».

→ « ancrer comme un caractère » ou « aligner sur le texte ».

• dissociée du texte :

– se comporte comme « étant posée » sur le texte

– son point d’attache est caractérisé par une ancre

– elle se positionner de différentes façons par rapport au texte : au milieu, à côté, au-dessus, en-dessous, etc.

→ « adaptation du texte » ou « habillage de l’image ».

Objet OLE

Lorsqu’on insère un objet OLE (Object Linking and Embedding) dans un document numérique (classeur, dessin, formule, présentation, etc.), on peut modifier cet objet directement en double-cliquant dessus. L’application associée s’ouvre et permet de l’éditer.

Il peut être incorporé au document ou lié au fichier source.

Il est recommandé quand on copie des données d’une application à l’autre de spécifier les options du collage (collage spéciale) permettant de spécifier sous quelle forme l’insertion doit se faire.

Source et licence

Source : Nathalie Denos et Karine Silini, le 31 août 2011. Accueil portail des C2i [En ligne] (consulté le 5/02/2013) — Synthèse, créée par Édouard Dullin sous licence ![]()

C2i — D4 : Organiser la recherche d’informations à l’ère du numérique

Cours en ligne

Domaine 4 — C2i (Certificat Informatique et Internet)

- Compétence D4.1 Rechercher de l’information avec une démarche adaptée

- Compétence D4.2 Évaluer les résultats d’une recherche

- Compétence D4.3 Récupérer et référencer une ressource numérique en ligne

- Compétence D4.4 Organiser une veille informationnelle

Dans le monde numérique, l’usager est confronté à une masse d’informations pléthoriques et peu vérifiées, étant produites et diffusées par tous. Les informations accessibles ne sont pas toujours stables dans le temps, certaines se présentant même comme des flux d’information diffusée en continu. Dans ce contexte, l’usager met en place une démarche de recherche adaptée et évalue avec discernement la qualité des informations qu’il trouve. Il exploite les informations et ressources pour documenter ses propres productions en les référençant conformément aux usages et compte tenu de leur potentielle instabilité. Il met en place une veille au moyen d’outils d’agrégation de flux, et organise ses références de façon à pouvoir y accéder en situation nomade.

Ressources créées dans le cadre des TD de l’université de Nantes (Sciences et Techniques / Psychologie) et réutilisées pour les TD de Paris Diderot (SCRIPT), Paris Nanterre (Droit et Science Politique), Paris SUD (IUT dOrsay, Dep. informatique)

D4 : Organiser la recherche d’informations à l’ère du numérique

la majeure partie des ressources en ligne font partie du web invisible (ou web profond).

→ Pages accessibles qu’après authentification

→ Pages dynamiques qui sont composées à partir de données stockées dans des bases de données.

Les outils de recherches

Un catalogue de bibliothèque donne accès aux notices bibliographiques des documents qu’elle contient. Elle est organisée selon des champs : auteur, titre, éditeur, collection, ISBN, année de publication, type de publication, résumé, mots-sujet, etc.

Un portail documentaire de bibliothèque centralise l’accès à un ensemble de services liés à la recherche d’information.

Un annuaire de recherche est un outil de recherche qui répertorie des sites web sélectionnés pour leur qualité par des spécialistes du domaine. Les sites sont organisés dans une hiérarchie de catégories.

Un moteur de recherche est un outil permettant de retrouver des pages web à partir d’une requête.

• moissonnage

→ les pages du web sont parcourues et indexées automatiquement par un robot.

→ Ne moissonne pas le web invisible.

• indexation automatique

→ les pages sont analysées pour en extraire les mots significatifs.

→ N’indexe pas tous les format (ex : format doc).

• interrogation en fonction d’une requête

→ les mots clés de la requête sont comparés aux mots extraits par l’indexation et une liste de pages web sélectionnées est affichée par ordre de pertinence.

→ L’ordre des réponses d’un moteur à une requête tient compte de la pertinence thématique (choix + ordre des mots clés) + popularité (nbr liens + nbr de clics)

Recherche avancée

Une requête est exprimée avec des critères (ex : mots clés) qui peuvent être combinés avec des opérateurs

ET, AND, + , rend tous les critères obligatoires.

OU, OR il suffit que l’un des critères soit vérifié.

SAUF, NOT, – , permet de signaler un mot-clé non souhaité.

* (troncature) qui permet de ne donner que le début d’un mot-clé pour inclure virtuellement toutes les terminaisons possibles.

→ ex : informat* -> recherche informatique informaticien informaticienne information informations informatif etc.

» « (guillemets) pour rechercher une expression exacte (à la lettre près avec les espaces compris).

Évaluation d’une ressource :

• Pertinence → répond au besoin d’information

• Qualité :

– fiabilité de la source → Processus de validation de l’information

– notoriété de l’auteur → activité, affiliation, reconnaissance

– fraîcheur → date de création, mise à jour et fréquence

– l’objectif → éducatif, politique, commercial etc.

– public visé → grand public, spécialiste, enfants etc.

• Présentation → rédaction, lisibilité, accessibilité

Remarque : Une ressource web est éphémère et instable. → Possibilité d’enregistrer une page web en local.

Processus de validation de l’information

Traditionnel : relecture par les pairs, validation préalable

→ les sources d’information traditionnelles (ex : publications scientifiques, sites institutionnels)

Original : modération après publication

→ les sources émergeant de structures collectives plus ou moins formelles (ex : Wikipédia)

Inexistant : aucune validation

→ les sources informelles (ex : Blog, sites web personnels, commerciaux ou d’opinion)

La référence à une ressource en ligne

Auteur. Date. Titre [Support]. Adresse de la ressource. (consulté le …)

Auteur → l’organisme ou la personne physique dans le cas d’une page personnelle.

Date → celle de la dernière mise à jour si elle est connue.

Titre → celui de la page d’accueil du site.

Support → il s’écrit entre crochets ; on trouve : [En ligne] [CD-ROM] [Enr. sonore], etc.

Adresse de la ressource → c’est l’URL. (permalien)

Date de consultation par l’usager → elle s’écrit (consulté le jour mois année).

L’URL de la ressource

Exemple : c2i.education.fr/IMG/document.pdf

Le domaine : « .fr »

→ (.fr = français, .com = commercial, .org = organisation)

le nom de domaine : « education.fr »

Le sous-domaine : « c2i »

→ l’éventuel sous-domaine est indiqué en préfixe du nom de domaine suivi d’un point

le nom et l’extension du fichier : « document.pdf »

→ le fichier est dans le dossier « IMG »

La veille informationnelle consiste à se tenir au courant de l’actualité d’un domaine ou d’un sujet.

→ agréger les flux d’actualités diffusés par différents sites.

→ s’abonner à des lettres d’information ou newsletters.

→ suivre un ou plusieurs veilleurs sur un système de microblogage.

→ paramétrer des notifications pour être prévenu par courriel de nouveaux événements.

L’agrégateur de flux

Un flux d’informations sur le web est une succession d’articles ou de contenus multimédia (podcasts) diffusés à une même URL sur le web. On parle aussi de fil d’actualité ou de fil d’information.

→ La liste des titres des articles ou contenus par ordre chronologique inverse.

La syndication de contenus est le procédé qui consiste à récupérer les informations d’un site web pour les intégrer dans un autre.

→ Le flux RSS (Real Simple Syndication) désigne la technologie la plus répandue de flux web.

→ Le flux Atom est une autre technologie possible

Un agrégateur de flux permet d’afficher dans un même espace toutes les actualités en provenance différents flux d’informations du web. Cela peut-être :

• un service en ligne qui présente les flux dans des « blocs » disposés sur une page web.

→ ex : Netvibes, iGoogle

• un logiciel à installer en local qui présente les flux comme une liste de courriels

→ ex : Mozilla Thunderbird

La lettre d’information

Une lettre d’information électronique, ou newsletter, diffuse régulièrement par courriel des informations sur un sujet donné.

Pour cela on s’abonne à une liste de diffusion où seuls les propriétaires de la liste peuvent envoyer des messages et les abonnés ne peuvent que recevoir les messages ainsi diffusés. L’abonnement et le désabonnement est automatisé par un logiciel (robot) auquel on passe commande par courriel.

Le Microblogage

Les plateformes de microblogage permettent aux usagers de publier des messages très courts ou tweets destinés à informer les usagers qui les « suivent » de leur propre actualité, ou de celle du domaine qui les intéresse.

Les « veilleurs » professionnels d’un domaine sont à l’écoute des flux d’information des sites d’actualité de leur domaine. Ils sélectionnent les informations intéressantes et rédigent un tweet qui décrit brièvement l’information et intègre un lien vers l’article complet. Ainsi les usagers qui les suivent reçoivent une sélection de l’actualité du domaine.

Source et licence

Source : Nathalie Denos et Karine Silini, le 31 août 2011. Accueil portail des C2i [En ligne] (consulté le 5/02/2013) — Synthèse, créée par Édouard Dullin sous licence ![]()

C2i — D5 : Travailler en réseau, communiquer et collaborer

Cours en ligne

Domaine 5 — C2i (Certificat Informatique et Internet)

- Compétence D5.1 Communiquer avec un ou plusieurs interlocuteurs

- Compétence D5.2 Participer à l’activité en ligne d’un groupe

- Compétence D5.3 Élaborer une production dans un contexte collaboratif

Lorsqu’on mène un projet ou une activité dans un cadre personnel ou professionnel, les échanges entre les acteurs se déroulent souvent sous forme numérique. Utiliser à bon escient les outils de communication et de travail collaboratif permet d’améliorer l’efficacité du travail mené à plusieurs. Dans ce contexte, l’usager utilise avec discernement et efficacité les outils de communication numériques individuels ou de groupe pour échanger de l’information et travailler à plusieurs. Dans le cadre d’une collaboration à distance, il contribue à la production synchrone ou asynchrone de documents communs en gardant la trace des modifications et des versions successives de ces documents.

Ressources créées dans le cadre des TD de l’université de Nantes (Sciences et Techniques / Psychologie) et réutilisées pour les TD de Paris Diderot (SCRIPT), Paris Nanterre (Droit et Science Politique), Paris SUD (IUT dOrsay, Dep. informatique)

D5 : Travailler en réseau, communiquer et collaborer

Les protocoles de messagerie

La messagerie électronique est un outil permettant d’échanger des courrier électronique (courriel ou e-mail) par l’intermédiaire d’une boîte à lettres électronique identifiée par une adresse électronique. Cet outil peut se présenter comme :

• Une messagerie web (webmail) : un site internet permettant de consulter ses courriel directement depuis le serveur de messagerie.

→ Gmail.com, Hotmail.com, laposte.net .

• Un client de messagerie : un logiciel installé en local permettant de télécharger ses courriel sur son ordinateur.

→ Thunderbird (Mozilla), Kmail (KDE Linux), Outlook et Outlook Express (Microsoft), Apple Mail (Apple).

le protocole SMTP (Simple Mail Transfer Protocol) permet au serveur de messagerie de l’expéditeur d’acheminer le courriel jusqu’au serveur de messagerie des destinataires.

le protocole IMAP (Internet Message Access Protocol) permet de synchroniser les courriels et les dossiers de courriels du serveur de messagerie avec l’ordinateur.

le protocole POP3 (Post-Office Protocol), permet de télécharger les courriels sur l’ordinateur (sans les dossiers de courriels) et de les supprimer du serveur de messagerie. (plus ancien que IMAP).

Les paramètres d’envoi

Champ Objet : Le sujet de votre mail qui doit être simple et efficace.

→ L’objet de votre e-mail est la toute première chose que lit votre destinataire, il est obligatoire.

→ ex : Thème + Action attendue + Délais (facultatif).

Champ À : Destinataires principaux du courriel, ceux à qui on s’adresse directement.

Champ Cc (Copie carbone) : Destinataires en copie , ceux que l’on tient informés sans s’adresser à eux directement.